سرورهای لینوکس و پیکربندی درست سرور لینوکس از جمله مهمترین و پراستفادهترین نوع سرورها در دنیای امروزی هستند. لینوکس به عنوان یک سیستمعامل متنباز و قابل توسعه، امکانات بسیاری را برای استفاده در سرورها فراهم میکند. در مقاله کانفیگ سرور چیست؟ نحوه کانفیگ سرور اختصاصی و مجازی میتونید توضیحات بیشتری جهت پیکربندی سرور کسب کنید.

در زیر توضیحاتی درباره سرورهای لینوکس ارائه شده است:

- پایداری و امنیت: یکی از مزایای بزرگ سرورهای لینوکس، پایداری و امنیت بالای آنهاست. زیرا لینوکس به عنوان یک سیستمعامل متنباز، از تلاش بسیاری از جامعه برنامهنویسی برای بهبود امنیت و رفع باگها بهره میبرد.

- چند منظوره بودن: لینوکس به عنوان یک سیستمعامل چندمنظوره، قابلیت اجرای گسترهای از سرویسها و برنامههای مختلف را فراهم میکند. این امر از طریق استفاده از بستهها و ابزارهای مختلف مانند Apache، Nginx، MySQL، PostgreSQL، Docker، Kubernetes و غیره ممکن است.

- کارایی بالا و بهرهوری: لینوکس به دلیل ساختار خود، بهرهوری بالا و کارایی بیشتری را نسبت به سیستمعاملهای دیگر فراهم میکند. این امر به عنوان یک مزیت بسیار مهم برای سرورهایی که بار سنگینی را بر عهده دارند، مطرح است.

- قابلیت انتقال پذیری: لینوکس به عنوان یک سیستمعامل قابل استفاده بر روی محیطهای مختلف مانند سرورهای فیزیکی، ماشینهای مجازی و سرویسهای ابری، قابلیت انتقال پذیری بالایی دارد.

- مدیریت و پشتیبانی آسان: اکثر توزیعهای لینوکس ابزارهایی برای مدیریت سیستم و پشتیبانی فراهم میکنند که به مدیران سیستم کمک میکند تا سرورها را به راحتی پیکربندی و مدیریت کنند.

- هزینه کمتر: لینوکس به عنوان یک سیستمعامل متنباز، هزینههای مربوط به خرید و پشتیبانی آن بسیار کمتر از سیستمعاملهای تجاری است.

با توجه به این مزایا، سرورهای لینوکس برای بسیاری از شرکتها و سازمانها گزینهی اول برای اجرای سرویسها و برنامههای خود هستند.

امنیت سرور مجازی

20 روش برای امن کردن سرورمجازی لینوکس:

برقراری امنیت سرورها امری بسیار حیاتی است و برای این کار، میتوان از تعداد زیادی تکنیک و روش استفاده کرد. در زیر 20 تکنیک برای برقراری امنیت سرورها آمده است:

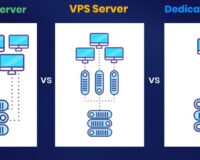

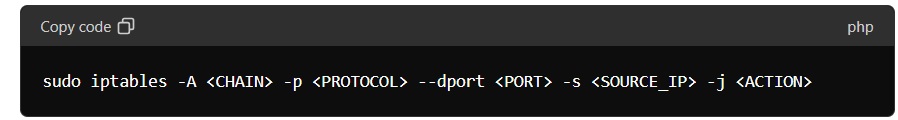

پیکربندی Firewall

استفاده از فایروال برای محدود کردن دسترسی به سرویسهای غیرضروری و مسدود کردن درخواستهای نامناسب.

پیکربندی فایروال یکی از اصلیترین اقدامات در برقراری امنیت سرور است. فایروال به عنوان یک نرمافزار یا سختافزار امنیتی، وظیفه مسدود یا مجاز کردن دسترسی به سرویسها و ارتباطات شبکه را بر اساس قوانین تعیین شده انجام میدهد. این قوانین معمولاً بر اساس IP آدرسها، پورتها، پروتکلها و سایر ویژگیهای شبکه تعریف میشوند.

در لینوکس، ابزار iptables برای پیکربندی فایروال استفاده میشود. این ابزار امکانات بسیاری برای کنترل دسترسی به سرور ارائه میدهد. برای افزودن یک قانون به فایروال با استفاده از iptables، معمولاً از دستورات زیر استفاده میشود:

استفاده از اتصالهای SSH بجای روشهای ورودی غیر امن مانند Telnet.

پروتکل SSH (Secure Shell) یک پروتکل امنیتی است که برای ایجاد ارتباطات امن بین دو دستگاه به کار میرود، به طور معمول برای اتصال به سرورها و دسترسی به آنها از طریق خط فرمان استفاده میشود. این پروتکل برای انتقال دادهها از طریق شبکه از رمزنگاری استفاده میکند و از این رو آن را به عنوان یکی از روشهایی که میتواند اطلاعات شخصی، اطلاعات ورودی و دیگر دادههای محرمانه را محافظت کند، معرفی کردهاند.

در اینجا چند نکته مهم در مورد امنیت SSH آورده شده است:

- احراز هویت امن: SSH از سیستم احراز هویت قوی استفاده میکند که شامل استفاده از کلیدهای RSA یا DSA و همچنین احراز هویت بر اساس نام کاربری و رمز عبور است. همچنین، استفاده از احراز هویت دو مرحلهای (مانند ارسال کد از طریق SMS) امنیت اتصال را افزایش میدهد.

- رمزنگاری دادهها: SSH از رمزنگاری برای ایمنسازی دادهها که بین دو دستگاه انتقال مییابد، استفاده میکند. این بدین معناست که حتی اگر دادهها در حین انتقال توسط مهاجمین ضبط شوند، نمیتوانند دادهها را تفسیر کنند.

- تونلزنی امن: SSH قابلیت ایجاد تونلهای امن بین دو سیستم را فراهم میکند. این به کاربران امکان میدهد تا ارتباطات بین دو سیستم را از طریق این تونلهای رمزنگاری شده انجام دهند، که از طریق شبکههای عمومی نیز میتوانند ایمن باشند.

- محافظت در برابر حملات نفوذ: SSH دارای ویژگیهایی است که در برابر حملات نفوذ مانند brute force و سعیهای ورود غیرمجاز مقاومت دارد. مثلاً میتوان با تنظیمات مختلف، تعداد دفعات تلاش برای ورود غیرمجاز را محدود کرد یا سیاستهای پسورد قوی را تعیین کرد.

- مدیریت و کنترل دسترسی: SSH امکانات مدیریت دسترسی به سرویس را فراهم میکند، از جمله محدود کردن دسترسی به کاربران خاص یا گروههای کاربری خاص و تعیین دسترسیهای مختلف برای آنها.

به طور کلی، امنیت SSH به عنوان یکی از پروتکلهای مهم در حفاظت از دادهها و ارتباطات بین دو دستگاه را افزایش میدهد و با استفاده از تنظیمات مناسب و پیکربندی امنیتی، میتواند محافظت موثری را برای اطلاعات حساس فراهم کند

اعمال تنظیمات امنیتی بر روی SSH

مانند تعیین پورت دیگر، استفاده از کلیدهای SSH برای احراز هویت، و غیره.

به روزرسانی منظم سیستم عامل و نرمافزارها

به روزرسانی برای برطرف کردن آسیبپذیریهای امنیتی جدید.

محدود کردن دسترسی به سرویسها

فقط فعالسازی سرویسهایی که واقعاً نیاز است و غیرفعال کردن سرویسهای غیرضروری.

استفاده از HTTPS برای ارتباطات اینترنتی

برای رمزنگاری دادهها در حین ارسال و دریافت.

استفاده از SSL/TLS برای ارتباط با پایگاههای داده

برای رمزنگاری دادههای حساس که بین سرور و پایگاههای داده رد و بدل میشوند.

استفاده از SSL/TLS برای امنیت سرور به طور اصلی به دو روش کلیدی کمک میکند:

- رمزنگاری ارتباط: وقتی یک کاربر یا دستگاه به یک سرور متصل میشود، SSL/TLS ارتباط بین آنها را رمزنگاری میکند. این به این معنی است که هرگونه ارتباط بین کاربر و سرور در حالت رمز شده انجام میشود. حتی اگر یک مهاجم توانایی انتقال دادهها را به دست آورد، نمیتواند اطلاعات را بفهمد چرا که آنها رمزنگاری شدهاند.

- احراز هویت سرور: SSL/TLS احراز هویت سرور را تسهیل میکند. هنگامی که یک کاربر به یک سرور متصل میشود، سرور یک Certificate را ارسال میکند که اطلاعات شناسایی آن را ارائه میدهد. این Certificate شامل اطلاعاتی مانند نام دامنه سرور و کلیدهای رمزنگاری است. با بررسی اعتبار این Certificate، کاربر میتواند اطمینان حاصل کند که ارتباطش با سرور اصلی و معتبر برقرار شده است و اطلاعاتش در اختیار فرد یا سازمانی قابل اعتماد است.

با استفاده از این دو ویژگی، SSL/TLS به اطمینان حاصل از امنیت ارتباطات آنلاین کمک میکند، بخصوص در مواردی که حساسیت اطلاعات بالاست، مانند اطلاعات مالی، اطلاعات کاربران، و غیره.

مدیریت و نظارت بر دسترسیها

تعیین دقیق دسترسیها برای کاربران و گروههای مختلف.

مدیریت و نظارت بر دسترسیها در سرور یکی از مهمترین جنبههای امنیتی است که برای حفاظت از دادهها و سیستمهای اطلاعاتی ضروری است. این فرآیند شامل تعیین سطوح دسترسی برای کاربران، نظارت بر فعالیتها، و اعمال سیاستهای امنیتی مختلف است. در زیر توضیحاتی در مورد این موضوع ارائه شده است:

- تعیین دسترسیها: در این مرحله، باید تعیین شود که کدام کاربران یا گروههای کاربری به چه نوع دادهها یا سرویسها دسترسی دارند. این شامل مواردی مانند دسترسی به فایلها، دسترسی به بخشهای خاصی از سایت وب، دسترسی به پایگاه دادهها و سایر منابع سیستم میشود.

- اعمال اصول حداقل دسترسی (Principle of Least Privilege): بر اساس این اصل، کاربران فقط به حداقل میزان دسترسی نیازمند برای انجام وظایف خود دسترسی داشته باشند. به عبارت دیگر، دسترسیها باید به گونهای تنظیم شوند که کاربران تنها به سرویسها و منابع لازم برای انجام کارهایشان دسترسی داشته باشند.

- نظارت بر دسترسیها (Access Monitoring): باید ابزارها و فرآیندهایی برای نظارت و ثبت فعالیتهای دسترسی به دادهها و سرویسها در سرور استفاده شود. این شامل مانیتورینگ فعالیتهای لاگین، ثبت دسترسیها، اعلانهای امنیتی و غیره میشود.

- استفاده از روشهای احراز هویت (Authentication): برای اطمینان از اینکه فقط افراد مجاز به دسترسی به سیستم میتوانند وارد شوند، احراز هویت قوی باید اعمال شود. این شامل استفاده از رمزهای عبور قوی، احراز هویت دو مرحلهای، استفاده از شناسههای چندعاملی و سایر روشهای امنیتی است.

- مدیریت کلیدها و گواهیها: کلیدها و گواهیهای امنیتی برای ارتباطات امن از اهمیت بسیاری برخوردارند. باید اطمینان حاصل شود که کلیدها و گواهیها به درستی مدیریت و نگهداری میشوند و از دسترسی غیرمجاز جلوگیری میکنند.

از این روشها و اصول میتوان برای ایجاد محیطی امن برای سرور استفاده کرد و مهاجمان را از دسترسی غیرمجاز به دادهها و سرویسها جلوگیری کرد.

رمزنگاری دادههای ذخیرهشده

مخفی کردن اطلاعات حساس با استفاده از رمزنگاری.

رمزنگاری یکی از مهمترین روشها برای مخفی کردن اطلاعات حساس در سرورها است. با استفاده از رمزنگاری، اطلاعات حساس به صورتی تبدیل میشوند که تنها افراد مجاز به دسترسی به کلید رمزگشایی دارند. در زیر چندین روش برای استفاده از رمزنگاری در سرورها به منظور مخفی کردن اطلاعات حساس ذکر شده است:

- استفاده از SSL/TLS برای رمزنگاری ارتباطات: با استفاده از پروتکلهای امنیتی مانند SSL/TLS، ارتباطات بین کاربران و سرورها رمزنگاری میشوند. این به افراد غیرمجاز جلوگیری میکند تا اطلاعات حساس را در طول ارسال و دریافت بخوانند یا تغییر دهند.

- رمزنگاری دادههای ذخیره شده: اطلاعات حساس در پایگاهدادهها یا فایلهای ذخیره شده روی سرورها رمزنگاری میشوند تا در صورت دسترسی غیرمجاز به سرورها، اطلاعات ارزشمند محافظت شود.

- استفاده از رمزنگاری پوشهها و فایلهای سیستم عامل: سیستمهای عامل اغلب ابزارهایی برای رمزنگاری پوشهها و فایلها ارائه میدهند. با استفاده از این ابزارها، میتوان اطلاعات حساس را در سیستمعامل محافظت کرد.

- استفاده از رمزنگاری پوشهها در سطح سرور (Server-Side Encryption): در سطح سرور، فایلها و پوشههای حاوی اطلاعات حساس را رمزنگاری میکنیم. این به معنای آن است که اطلاعات حساس رمزنگاری شده در سرور ذخیره میشوند و تنها با داشتن کلید رمزگشایی، قابل دسترسی هستند.

- استفاده از رمزنگاری نقطه به نقطه (End-to-End Encryption): در این روش، اطلاعات از زمان ارسال توسط کاربر تا زمان دریافت توسط سرور و برعکس، رمزنگاری میشوند. این به این معناست که اطلاعات حتی در طول انتقال بین دو نقطه نیز امن باقی میمانند.

- مدیریت کلیدها و گواهینامهها: کلیدهای رمزنگاری و گواهینامهها باید به دقت مدیریت شوند تا از دسترسی غیرمجاز به آنها جلوگیری شود. این شامل استفاده از کلیدهای پیچیده، محافظت از کلیدهای خصوصی و محافظت از گواهینامهها میشود.

با استفاده از این روشها و روشهای دیگر، میتوان اطلاعات حساس را در سرورها مخفی نگاه داشت و از دسترسی غیرمجاز به آنها جلوگیری کرد.

کنترل و نظارت بر لاگها

برای تشخیص و پیگیری فعالیتهای ناخواسته.

پشتیبانگیری منظم

از دادهها و تنظیمات برای ایجاد امنیت در برابر حوادث ناخواسته.

استفاده از تکنیکهای احراز هویت قوی

احراز هویت قوی یکی از مهمترین عوامل در امنیت سرورها است. استفاده از تکنیکهای احراز هویت قوی میتواند از دسترسی غیرمجاز و حملات سایبری جلوگیری کند و امنیت سرور را بهبود بخشد. در زیر تکنیکهای مهم برای احراز هویت قوی در امنیت سرورها ذکر شده است:

- استفاده از مکانیسمهای چند مرحلهای (Multi-factor Authentication – MFA): این مکانیسمها از دو یا چند عامل برای احراز هویت استفاده میکنند، مانند رمز عبور، کارت فیزیکی، کد ارسال شده به تلفن همراه و یا اثر انگشت. این اقدام امنیت را افزایش میدهد زیرا حملهکننده باید دسترسی به چندین عامل داشته باشد تا بتواند وارد سیستم شود.

- استفاده از گواهی دیجیتال (Digital Certificates): استفاده از گواهی دیجیتال به صورت یکی از روشهای احراز هویت قوی مورد استفاده قرار میگیرد. سرورها و کاربران مجهز به گواهی دیجیتال هستند و هویت آنها با استفاده از کلیدهای عمومی و خصوصی تایید میشود.

- محافظت از کلیدها و اسناد احراز هویت (Credential Protection): کلیدها و اسناد احراز هویت باید به دقت محافظت شوند تا از دسترسی غیرمجاز جلوگیری شود. از جمله اقدامات میتوان به رمزنگاری کلیدها، محافظت از کلیدهای خصوصی، استفاده از سیستمهای مدیریت کلید و استفاده از سرورهای امن اشاره کرد.

- استفاده از پروتکلهای امنیتی (Secure Protocols): استفاده از پروتکلهای امنیتی مانند SSL/TLS برای ارتباطات احراز هویت اهمیت دارد. این پروتکلها امکان رمزنگاری ارتباطات را فراهم میکنند و از مهاجمان جلوگیری میکنند تا اطلاعات حساس را در حین ارسال و دریافت بدزدند یا تغییر دهند.

- استفاده از سیستمهای مانیتورینگ و نظارت (Monitoring and Surveillance Systems): سیستمهای مانیتورینگ و نظارت بر روی فعالیتهای سرورها و دسترسیهای کاربران نصب میشوند تا فعالیتهای مشکوک و غیرمجاز را شناسایی و مدیران اطلاع دهند.

- استفاده از سیاستهای دسترسی متناسب (Appropriate Access Policies): تعیین سیاستهای دسترسی دقیق و متناسب برای کاربران و گروههای مختلف به منابع سرور از اهمیت زیادی برخوردار است. این سیاستها باید مبتنی بر اصول کمترین دسترسی ممکن (Principle of Least Privilege) و استفاده از چندین عامل باشند.

استفاده از این تکنیکها و روشها در تنظیمات امنیتی سرورها بهبود قابل توجهی در احراز هویت و کاهش تهدیدات امنیتی به سرورها ایجاد میکند.

مانند دو فاکتوری یا احراز هویت دو مرحلهای.

محافظت از دستگاههای فیزیکی

محافظت از سرورها در مقابل دسترسی غیرمجاز به دستگاههای سختافزاری.

محدود کردن دسترسی فیزیکی

تنظیم دسترسیهای فیزیکی به سرورها برای جلوگیری از دسترسی غیرمجاز.

ظیم دسترسیهای فیزیکی به سرورها بسیار اهمیت دارد تا از دسترسی غیرمجاز به سیستمها جلوگیری شود. در ادامه چندین راهکار برای تنظیم دسترسیهای فیزیکی به سرورها ارائه شده است:

- محل قرارگیری فیزیکی: سرورها باید در مکانهای امن و محافظتشده نصب شوند، مانند اتاقهای سرور با دسترسی محدود و کنترلشده. این اتاقها باید با قفلهای قوی و سیستمهای امنیتی مجهز شده باشند.

- کنترل دسترسی فیزیکی: دسترسی به محل قرارگیری سرورها باید تنها برای افراد مجاز و با دسترسی مشخص باشد. استفاده از قفلهای الکترونیکی، کارتهای کاربری، کلیدهای فیزیکی یا سیستمهای امنیتی بیومتریک میتواند به این منظور کمک کند.

- نظارت و ثبت ورود و خروج: برای محافظت از دسترسی فیزیکی، نصب سیستمهای نظارتی مداوم که ورود و خروج افراد را ثبت کنند، اهمیت دارد. این اطلاعات میتوانند به عنوان شواهد در صورت بروز حوادث امنیتی مورد استفاده قرار گیرند.

- آموزش و آگاهی کاربران: کاربران باید درباره اهمیت امنیت فیزیکی آگاه شوند و آموزشهایی در مورد استفاده از تجهیزات امنیتی و رفتارهای مناسب در محیطهای حساس دریافت کنند.

- سیاستهای دسترسی: تعیین سیاستهای دسترسی دقیق برای افرادی که به سرورها دسترسی فیزیکی دارند اهمیت دارد. این شامل تعیین کنترلهای دقیق برای دسترسی به سیستمها، محدودسازی ورود به اتاقهای سرور و ممنوعیت حضور افراد غیرمجاز است.

- بازبینی و بهروزرسانی: سیاستها و روشهای دسترسی فیزیکی باید به صورت دورهای بازبینی و بهروزرسانی شوند تا با تغییرات محیط و شرایط جدید امنیتی همگام شوند.

- استفاده از تجهیزات امنیتی فیزیکی: استفاده از تجهیزات امنیتی مانند دوربینهای مداربسته، سیستمهای اعلام و اطفای حریق، سیستمهای اعلام سرقت و غیره، به محافظت از دسترسی فیزیکی به سرورها کمک میکند.

این روشها و سیاستها میتوانند بهبودی موثری در امنیت فیزیکی سرورها داشته باشند و از دسترسی غیرمجاز به اطلاعات حساس و امن

تشخیص نفوذ و حفاظت در برابر حملات

استفاده از نرمافزارهای تشخیص نفوذ و راهحلهای مانیتورینگ برای شناسایی و پیشگیری از حملات.

نرمافزارهای تشخیص نفوذ (Intrusion Detection Systems – IDS) و راهحلهای مانیتورینگ در سرور برای شناسایی و پیشگیری از حملات امنیتی و نفوذها استفاده میشوند. این ابزارها معمولاً به صورت متمرکز روی فعالیتها و ترافیک شبکه و سیستمها کار میکنند و هدف آنها تشخیص الگوهای ناهنجار و ترافیک مشکوک است. در زیر، چند نرمافزار تشخیص نفوذ و راهحلهای مانیتورینگ رایج برای سرورها معرفی شده است:

- Snort:

- Snort یکی از معروفترین نرمافزارهای تشخیص نفوذ است که به صورت متنباز قابل دسترسی است.

- این ابزار قادر است ترافیک شبکه را مانیتور کرده و الگوهای شناسایی شده را متوقف یا مسدود کند.

- Snort دارای قابلیتهای گستردهای برای شناسایی حملات مختلف از جمله حملات شناوری، حملات شلیکی، و حملات مبتنی بر امضای قالبی است.

- Suricata:

- Suricata نیز یک نرمافزار تشخیص نفوذ متنباز است که به عنوان جایگزینی برای Snort عمل میکند.

- این ابزار دارای قابلیتهای پیشرفتهتری برای شناسایی حملات و جلوگیری از آنها است.

- Suricata همچنین از قابلیتهای تحلیل غنی ترافیک و پشتیبانی از قوانین چندگانه (multi-threaded rules) نیز برخوردار است.

- OSSEC:

- OSSEC یک سیستم متنباز مدیریت رویداد و هوش امنیتی است که قابلیتهای مانیتورینگ، شناسایی نفوذ، و پیشبینی را فراهم میکند.

- این ابزار از طریق تحلیل لاگهای سیستم، فعالیتهای مشکوک را شناسایی میکند و اقدامات مناسب برای پاسخ به آنها را انجام میدهد.

- Fail2Ban:

- Fail2Ban یک ابزار مانیتورینگ و پیشگیری از حملات است که برای مانیتور کردن فعالیتهای شبکه و سیستم استفاده میشود.

- این ابزار قابلیت شناسایی و مسدودسازی IPهایی را که تلاش میکنند به سرور نفوذ کنند، داراست.

- Nagios:

- Nagios یک سیستم مانیتورینگ و مدیریت عملکرد سیستم است که به شناسایی و رصد وضعیت سرورها و دستگاهها کمک میکند.

- این ابزار از طریق ارسال هشدارها و اعلانهای ایمیل یا پیامهای متنی، مسائل امنیتی و مشکلات عملکردی را به مدیران سرور اطلاع میدهد.

همه این ابزارها میتوانند به صورت مجزا یا در ترکیب با یکدیگر استفاده شوند تا امنیت سرورها را بهبود بخشند و در مقابل حملات امنیتی مختلف محافظت کنند

مدیریت گواهینامهها و کلیدها

مدیریت امنیتی کلیدها و گواهینامهها برای حفاظت از دادهها و ارتباطات.

مدیریت گواهینامهها و کلیدها یک جزء حیاتی از امنیت سرور است که برای حفاظت از اطلاعات و اطمینان از ارتباطات امن استفاده میشود. در زیر توضیحاتی در مورد این موضوع ارائه شده است:

- مدیریت گواهینامهها (Certificates Management):

- صدور گواهینامهها (Certificate Issuance): در ابتدا، گواهینامهها از یک مرکز اعتبارسنجی (CA – Certificate Authority) صادر میشوند. این گواهینامهها شامل اطلاعاتی مانند نام سرور، کلیدهای رمزنگاری عمومی، و اطلاعات مربوط به CA میباشند.

- نصب گواهینامهها (Certificate Installation): گواهینامهها باید به سرور نصب شوند تا بتوانند درخواستهای SSL/TLS را به درستی پاسخ دهند و ارتباطات امن را فراهم کنند.

- بازبینی و تجدید گواهینامهها (Certificate Review and Renewal): گواهینامهها باید به صورت دورهای بازبینی و تجدید شوند تا اطمینان حاصل شود که آنها هنوز معتبر هستند و امکان ارتباط امن برقرار کردن را فراهم میکنند.

- مدیریت کلیدها (Key Management):

- تولید کلیدها (Key Generation): کلیدهای رمزنگاری (عمومی و خصوصی) برای استفاده در ارتباطات SSL/TLS باید تولید شوند. این کلیدها باید بسیار پیچیده باشند و به درستی مدیریت شوند.

- محافظت از کلیدها (Key Protection): کلیدهای خصوصی بسیار حساس هستند و باید به دقت محافظت شوند. این شامل استفاده از فایلهای کلید محافظت شده با رمز عبور و انتقال ایمن آنها در شبکه میشود.

- تجدید کلیدها (Key Rotation): کلیدهای رمزنگاری باید به صورت دورهای تجدید شوند تا از امنیت ارتباطات مطمئن شویم. این فرآیند به عنوان یک جزء از مدیریت کلیدها و امنیت سرور بسیار حیاتی است.

مدیریت صحیح گواهینامهها و کلیدها از اهمیت بسیاری برای امنیت سرور برخوردار است. با اجرای این فرآیندها به درستی، میتوان از تهدیدات امنیتی مختلفی که ممکن است از نقاط ضعف در مدیریت گواهینامهها و کلیدها به وجود آیند، جلوگیری کرد و امنیت ارتباطات را بهبود بخشید.

استفاده از سیستمهای پیشبینی امنیتی

برای تشخیص و پیشبینی تهدیدات امنیتی پیش رو.

سیستمهای پیشبینی امنیتی در سرور، به وسایل و فنونی اشاره دارند که به صورت خودکار یا نیمه خودکار، تلاش میکنند تا تهدیدات امنیتی را تشخیص دهند، پیشبینی کنند و بر آنها واکنش نشان دهند. این سیستمها در واقع ابزارهای امنیتی هستند که به طور مداوم اطلاعات و فعالیتهای سرور را مورد بررسی قرار میدهند و در صورت شناسایی مشکلات یا تهدیدات امنیتی، اقدامات لازم را انجام میدهند.

به عنوان مثال، سیستمهای پیشبینی امنیتی ممکن است شامل موارد زیر باشند:

- سیستمهای تشخیص نفوذ (Intrusion Detection Systems – IDS): این سیستمها مانیتورینگ و آنالیز ترافیک شبکه و فعالیتهای سیستم را انجام میدهند تا به دنبال الگوهای ناهنجار، حملات و تلاشهای نفوذ باشند. در صورت شناسایی فعالیتی که به نظر مشکوک میآید، این سیستمها هشدار میدهند و میتوانند اقداماتی مانند مسدودسازی IP یا حسابهای مشکوک را انجام دهند.

- سیستمهای پیشبینی تهدید (Threat Prediction Systems): این سیستمها با استفاده از الگوریتمها و مدلهای یادگیری ماشین و هوش مصنوعی، سعی در پیشبینی رفتارهای مخرب و تهدیدات امنیتی دارند. آنها با تجزیه و تحلیل دادههای تاریخی و الگوهایی که معمولاً به حملات امنیتی منجر میشوند، سعی در تشخیص پیشروی حملات دارند.

- سیستمهای تشخیص تهدیدات بر مبنای رویداد (Event-based Threat Detection Systems): این سیستمها بر روی رویدادهایی که در سیستم رخ میدهند، متمرکز هستند و تلاش میکنند تا فعالیتهای مشکوک و تهدیدات امنیتی را شناسایی کنند. به عنوان مثال، اگر یک کاربر سعی کند به صورت مکرر به حساب کاربری دسترسی پیدا کند ورودیهای ناشناسی به سیستم ارسال کند، این سیستمها میتوانند این رفتار را شناسایی کرده و به اقدامات مناسب انجام شده بپردازند.

سیستمهای پیشبینی امنیتی معمولاً به عنوان یک لایه از دفاع امنیتی در سرورها و شبکهها استفاده میشوند و با افزایش قابلیتهای تجزیه و تحلیل داده، سعی در شناسایی و پیشگیری از تهدیدات امنیتی میکنند.

استفاده از سرویسهای DNS امن

برای محافظت از سیستم در برابر حملات مبنی بر از دست دادن DNS.

استفاده از سرویسهای DNS امن (DNS over HTTPS و DNS over TLS) یکی از روشهایی است که برای بهبود امنیت اتصال DNS در سرورها استفاده میشود. DNS (Domain Name System) مسئول ترجمه نامهای دامنه به آدرسهای IP است و از اهمیت بسیاری برای عملکرد اینترنت برخوردار است. اما، در سناریوهای معمولی، اتصال DNS بین کاربر و سرور DNS به صورت غیرامن و در قالب متن باز انجام میشود که این موجب امکان تقلب، جعل، و حملات اسپوفینگ DNS میشود.

برای حل این مشکلات و افزایش امنیت، سرویسهای DNS امن ارائه شدهاند که اتصال DNS را از طریق رمزنگاری امن (HTTPS یا TLS) انجام میدهند. دو نوع اصلی از سرویسهای DNS امن عبارتند از:

- DNS over HTTPS (DoH): در این روش، اتصال DNS از طریق پروتکل HTTPS و با استفاده از پورت 443 (پورت استاندارد HTTPS) انجام میشود. این روش از قابلیت رمزنگاری و حفظ حریم خصوصی کاربران برای انتقال اطلاعات DNS استفاده میکند.

- DNS over TLS (DoT): در این روش، اتصال DNS از طریق پروتکل TLS (Transport Layer Security) و با استفاده از پورت 853 انجام میشود. این روش نیز همانند DoH از قابلیت رمزنگاری دادهها برای افزایش امنیت استفاده میکند.

استفاده از این سرویسها به کاربران و سرورها این امکان را میدهد که از حریم خصوصی و امنیت بیشتری برای اتصال DNS خود برخوردار باشند. با استفاده از این روشها، میتوان از حملات اسپوفینگ DNS و جعل اطلاعات DNS جلوگیری کرده و اطلاعات کاربران را در مسیر انتقال از مخاطرات محافظت کرد.

تعیین سیاستهای پسورد قوی

تعیین سیاستهای پسورد قوی برای کاربران سرور یکی از اقدامات اساسی در بهبود امنیت است. در اینجا چندین سیاست برای پسوردهای قوی به شرح زیر ارائه شده است:

- حداقل طول پسورد: تعیین حداقل طولی برای پسوردها که باید به دلایل امنیتی حداقل 8 تا 12 کاراکتر باشد. هرچه طول پسورد بیشتر باشد، امنیت آن افزایش مییابد.

- تنوع کاراکترها: استفاده از تنوع کاراکترها شامل حروف بزرگ و کوچک، اعداد و نمادها به منظور افزایش پیچیدگی پسورد و افزایش امنیت آن میباشد.

- عدم استفاده از اطلاعات شخصی: کاربران باید آموزش داده شوند که از استفاده از اطلاعات شخصی مانند نام، تاریخ تولد، شماره تلفن و غیره به عنوان پسورد پرهیز کنند.

- تغییر دورهای پسورد: تعیین یک زمان مشخص برای تغییر دورهای پسوردها به عنوان یک سیاست معمولاً در محیطهایی که حساسیت اطلاعات بالایی دارند، پیشنهاد میشود. به طور معمول، این مدت زمان حداقل هر 90 روز یا بیشتر است.

- بررسی پسوردهای ضعیف: برنامههای خودکار برای بررسی پسوردهای ضعیف و استفاده از الگوریتمهای هش جهت تشخیص الگوهای قابل پیشبینی میتوانند به عنوان یک راه حل بهبود امنیتی مورد استفاده قرار گیرند.

- اجبار به استفاده از پسوردهای جدید: افراد باید هنگامی که پسورد آنها به طور دورهای تغییر میکند، به طور اجباری به استفاده از یک پسورد جدید متفاوت از پسورد قبلی خود ترغیب شوند.

- قفل کردن حساب: در صورت تلاش نا موفق برای ورود به حساب تعدادی از بار، حساب باید به طور خودکار قفل شود تا از حملات بروت فورس جلوگیری شود.

با اعمال این سیاستها، امنیت پسوردها بهبود مییابد و ریسک حملات ناشی از پسوردهای ضعیف کاهش مییابد.

تعیین سیاستهای پسورد قوی و مدیریت آنها.

آموزش کاربران

آموزش کاربران درباره مسائل امنیتی مانند استفاده از رمزنگاری، حفظ رمزها و عملیات امنیتی روزمره.